Los troyanos TOR llegan a Android

Los smartphones van a dar muchos quebraderos de cabeza este año en lo referente a su seguridad. La semana pasada Kaspersky Lab descubrió Torec.a, el primer troyano TOR diseñado para Android. Pero, ¿qué son las redes TOR? ¿Para qué sirven? Y lo más importante, ¿qué pueden hacer los archivos maliciosos creados para este tipo de red?

TOR (The Onion Router) es una red de comunicaciones de baja latencia que, superpuesta sobre internet, permite actuar sin dejar rastro, manteniendo en el anonimato la dirección IP y la información que viaja por ella. Debido a esto, TOR se utiliza mucho en entornos en los que los usuarios están especialmente interesados en proteger su identidad y el contenido de sus comunicaciones como los conflictos políticos, las restricciones en la difusión y acceso a ciertos tipos de contenido o la comunicación de información confidencial.

No es la primera vez que los cibercriminales han utilizado esta red para difundir su malware pero nunca se había visto uno para el sistema operativo de Google. ZeuS o Chewbacca son otros ejemplos de archivos maliciosos basados en TOR, pero estos troyanos a diferencia de Torec.a se difundían a través de Windows. Los cibercriminales se han aprovechado de este tipo de archivos maliciosos para utilizarlos como plantilla a la hora de crear el malware para Android.

La característica principal de los troyanos basados en TOR es la posibilidad de ocultar sus bots a la hora de obtener los datos de sus víctimas. Estos datos pasan fácilmente a las manos de los ciberdelincuentes sin dejar ningún tipo de rastro.

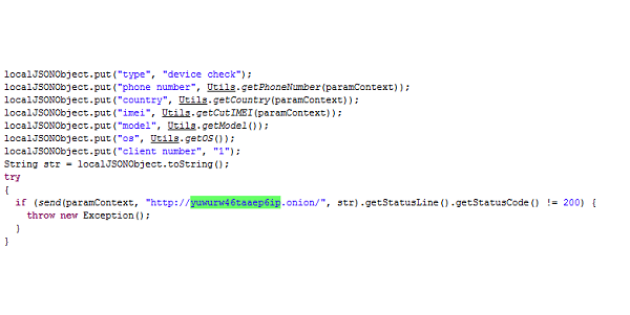

En el caso de Torec.a, el troyano basado en Orbot, una plataforma de código abierto del cliente TOR para Android, utiliza un dominio .onion como un C&C para enviar sus comandos. A través del C&C puede realizar acciones como interceptar y robar SMS, enviar a los ciberdelincuentes números de teléfono de la lista de contactos, los detalles del país, el número de IMEI, la versión del sistema operativo y enviar SMS a un número específico.

Para evitar la infección de este tipo de malware es recomendable no descargar aplicaciones en tiendas no oficiales e instalar las actualizaciones tan pronto como sea posible. Además, es necesario leer los permisos que solicitan las apps que se van a descargar y utilizar un software de seguridad que mantenga el dispositivo móvil protegido.

*Artículo elaborado por Vicente Díaz, analista senior de malware de Kaspersky Lab